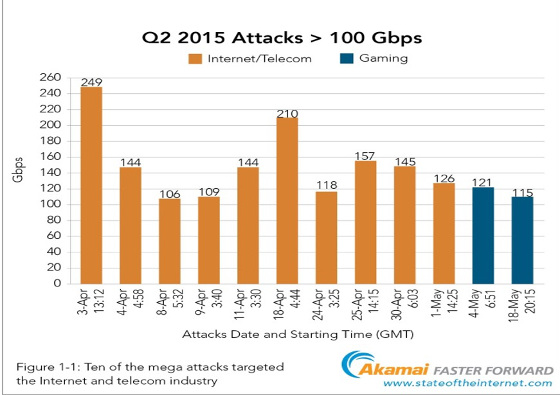

Akamai Technologies ya tiene disponible su Informe de Seguridad – Estado de Internet correspondiente al segundo trimestre de 2015. El estudio pone de manifiesto un crecimiento exponencial de los ataques DDoS, que año tras año se han ido duplicando. Así, mientras los atacantes prefirieron ataques menos potentes pero de mayor duración este trimestre, el número de mega-ataques peligrosos siguió incrementándose. De hecho, en el periodo analizado, ha habido 12 ataques con picos de más de 100 Gigabits (Gbps) y cinco ataques con picos de más de 50 millones de paquetes por segundo (Mbps). Muy pocas organizaciones tienen la capacidad de aguantar este tipo de ataques ellas mismas.

Concretamente, el mayor ataque DDoS entre abril y junio midió más de 240 gigabits por segundo (Gbps) y duró más de 13 horas. El ancho de banda pico está normalmente comprometido durante una o dos horas. Igualmente, en estos meses se vio uno de los ataques con la mayor tasa de paquetes nunca registrada sobre la red Prolexic Routed, que alcanzó un pico de 214 Mpps. Este volumen de ataque puede aniquilar routers de primer nivel, como los que utilizan los proveedores de servicios de Internet (ISP).

Por otro lado, señalar que la actividad de este tipo de amenazas ha establecido un nuevo récord en el segundo trimestre de 2015, incrementándose un 132% en comparación con el mismo periodo pero de 2014 y un 7% respecto al primer trimestre de este año. El ancho de banda de ataque pico medio y volumen crecieron ligeramente si lo comparamos con el primer trimestre de este ejercicio, pero permaneció bastante más bajo que las medias de pico observadas en el segundo trimestre del pasado año.

SYN y el Protocolo Simple de Descubrimiento de Servicios (Simple Service Discovery Protocol – SSDP) fueron los vectores de ataques DDoS más comunes este trimestre – cada uno de ellos representó aproximadamente un 16 % del tráfico de estas vulnerabilidades. La proliferación de dispositivos conectados a Internet y ubicados en casa sin seguridad que utilizan el Protocolo Universal Plug and Play (UPnP) sigue haciendo que sean atractivos para ser usados como reflectores SSDP. Aunque hace un año apenas se veían, los ataques SSDP han sido uno de los primeros blancos de ataques durante los últimos tres trimestres. Las inundaciones SYN han seguido siendo uno de los segmentos más comunes entre todos los ataques volumétricos, desde la primera edición de los informes de seguridad en el tercer trimestre de 2011.

La industria de juegos online ha seguido siendo una de las más atacadas desde el segundo trimestre de 2014, siendo atacada de forma repetida en alrededor del 35% de los ataques DDoS. China ha seguido siendo la primera fuente intacta de tráfico de ataques en los últimos dos trimestres, y ha estado entre los tres primeros países fuente desde la publicación del primer informe.

Actividad de ataques a aplicaciones web

Akamai ha empezado por primera vez a proporcionar estadísticas sobre ataques a aplicaciones web en el primer trimestre 2015. Este trimestre, se analizaron dos sectores de ataques más: Shellshock y cross-site scripting (XSS).

Shellshock, una vulnerabilidad de Bash que se detectó por primera vez en septiembre de 2014, se utilizó en el 49 % de los ataques a aplicaciones web este trimestre. Sin embargo, el 95 % de los ataques Shellshock se han dirigido a un único cliente de la industria de los servicios financieros, en una agresiva y persistente campaña de ataques que duró las primeras semanas del trimestre. Como este tipo de amenazas ocurren típicamente sobre HTTPS, esta campaña alteró el equilibrio de ataques sobre HTTPS vs HTTP. En el primer trimestre de 2015, solo el 9 % de los ataques ocurrió sobre HTTPS; este trimestre un 56 % se realizó sobre canales HTTPS.

Por detrás de Shellshock, los ataques de inyección SSQL (SQLi) representaron un 26 % de todos los ataques. Esto representa un incremento superior al 75 % de las alertas solo en el segundo trimestre. En contraste, la inclusión de ficheros locales (LFI) bajó de forma significativa este trimestre. Aunque fue el primer vector de ataques a aplicaciones web en el primer trimestre de 2015, LFI solo representó un 18 % de las alertas en el segundo trimestre de 2015. Los ataques por inclusión de fichero remoto (RFI), inyección PHP (PHPi), inyección de comando (CMDi), inyección OGNL utilizando OGNL Java Expressing Language (JAVAi), y subida de ficheros maliciosos (MFU) combinados representaron un 7 % de los ataques a aplicaciones web.

Al igual que en el primer trimestre de 2015, las industrias de servicios financieros y retail fueron las más frecuentemente atacadas.

La amenaza de los plugins y temas WordPress de empresas terceras

WordPress, la plataforma de creación de sitios web y blogs más popular del mundo, es un objetivo atractivo para los atacantes que apuntan a explotar cientos de vulnerabilidades conocidas para construir botnets, difundir malware y lanzar campañas DDoS.

Los plugins de terceros pasan por muy poca o ninguna inspección del código. Para entender mejor el panorama de amenazas, Akamai ha probado más de 1.300 de los plugins y temas más populares. Como resultado, se identificaron 25 plugins y temas individuales que tuvieron al menos una nueva vulnerabilidad – alcanzando 49 exploits potenciales. Se incluye en el informe una lista completa de las vulnerabilidades recientemente descubiertas, junto con recomendaciones para reforzar las instalaciones de WordPress.

Los pros y los contras de Tor

El proyecto Tor (The Onion Router) asegura que el nodo de entrada a una red no coincide con el nodo de salida, proporcionando una capa de anonimidad para sus usuarios. Aunque Tor tiene muchos usos legítimos, su anonimidad lo convierte en una opción atractiva para los actores maliciosos. Para evaluar los riesgos involucrados con permitir el tráfico Tor a los sitios web, Akamai ha analizado tráfico web en base de clientes de seguridad Kona durante un periodo de siete días.

El análisis mostró que el 99 % de los ataques procedieron de IP que no eran Tor. Sin embargo, una de las 380 solicitudes procedentes de nodos de salida Tor fue maliciosa. Al contrario, solo una de las 11.500 solicitudes de IP que no eran Tor fue maliciosa. Dicho esto, bloquear el tráfico Tor podría tener un impacto negativo sobre el negocio. Sin embargo, las solicitudes HTTP legítimas a páginas de comercio electrónico mostraron que los nodos de salida Tor tenían tasas de conversión parejas a las IP que no eran Tor.